티스토리 뷰

피싱 사이트(Phishing) 확인 꿀팁 (How to verify a phishing site)

휴대폰을 사용하다 보면 수시로 스미싱(Smishing) 문자를 받게 됩니다. 대부분 긴박한 내용으로 그 내용으로만 봤을 때 빨리 링크를 눌러서 뭔가 조치를 취하고 싶은 내용입니다. 이 사기꾼 저에 대해서 전혀 모르네요.... 난 코인은 전혀 안 한단 말이야~~!!!

스미싱 문자에 발동하는 사람의 호기심이 좀 위험합니다. 이 URL을 조사해 보기 위해서 검색엔진에 주소를 넣었다가 바로 사이트로 이동되는 납치를 당하기도 합니다. 휴대폰에서 URL을 복사하려다가 터치하게 되어 사이트로 접속하는 경우도 발생합니다.

이런 문자는 바로 수신차단, 삭제하는 것이 가장 좋지만 꼭 확인해야 하는 경우 안전한 절차를 알려드리겠습니다.

Whois 검색

스미싱(Smishing) 문자에서 우리가 확인할 수 있는 정보는 크게 2개입니다. 발신 전화번호와 연결되는 URL, 이 2개의 정보로 조사를 해봐야겠죠?

URL에 나오는 domain name을 whois 검색하는 방법을 먼저 알려드리겠습니다.

제가 좋아하는 사이트는 WHOXY라는 사이트입니다. 스미싱 문자에 나오는 URL 중 sub-domain에 해당하는 kr을 제외한 도메인 이름(중간부터 마지막까지)을 whois lookup에 넣어서 조회하시면 됩니다.

휴대폰에서는 터치로 인해 사이트에 방문하게 되는 위험성이 있습니다. 꼭 PC에서 피싱 사이트에 대한 조사를 진행해 주세요.

일반적인 회사 사이트의 경우 REGISTRANT CONTACT에 회사 Email, Phone, Fax 등의 정보가 공개되어 있습니다. 그러나 피싱 사이트의 경우 Privacy를 이유로 대부분 비공개 처리되어 있음을 확인할 수 있습니다.

정상적인 사이트와 피싱 사이트 비교는 Registered Date로도 확실히 알 수 있습니다. 피싱 사이트의 Registered Date는 문자를 받은 당일이 대부분입니다. Registred Date가 1주도 안 된 경우, 피싱 사이트라고 의심하시면 됩니다.

Whois Lookup에 도메인 주소를 입력할 때 도메인 주소 앞에 있는 sub-domain 주소는 입력하지 마세요. 아래 캡처에 나오는 kr의 경우 sub-domain입니다. kr을 제외하고 도메인 주소만 입력하여 SEARCH 버튼을 눌러주시면 됩니다.

전화번호 조회

저는 주로 더콜, T전화 안심 통화 번호로 조회를 합니다. 전화번호 조회 결과 아무런 스팸 신고 정보가 안 나오는 경우도 있습니다. 하지만 항상 전화번호를 조회해 보는 습관을 가지면 좋을 것 같습니다.

제가 받은 문자는 이미 스팸으로 90번 넘게 신고된 번호였습니다. 댓글을 보니 imtoken, 바이낸스를 비롯하여 아주 다양한 스미싱 문자를 보내는 번호가 확실하네요.

피싱 사이트 안전하게 방문하는 방법

딱 보면 저게 똥인데, 똥인지 된장인지.... 발동된 호기심에 꼭 피싱 사이트에 방문해 보고 싶은 경우, 안전하게 방문하는 방법도 알려드리겠습니다. 제발~!! 수신차단하시고 절대로 휴대폰에서 링크 클릭하지 마세요.

필요한 준비물은 USB, Ventoy 프로그램, tails 최신 img 파일.

Ventoy 프로그램으로 USB를 Ventoy로 생성하고, 최신 tails 이미지를 Ventoy 파티션에 넣어서 USB로 부팅을 합니다. tails의 경우 익명성을 확보해 주기 위해 인터넷 연결에 Tor를 사용하며 컴퓨터의 저장 장치를 모두 격리시켜 주기 때문에 안전하게 피싱사이트를 확인할 수 있습니다. 피싱 사이트에서는 절대로 아무 정보도 입력하지 마세요. 한 번 입력해서 C&C 서버로 전송이 되면 삭제할 방법이 없습니다. 입력하시려면 가짜 정보만 입력하시면 됩니다.

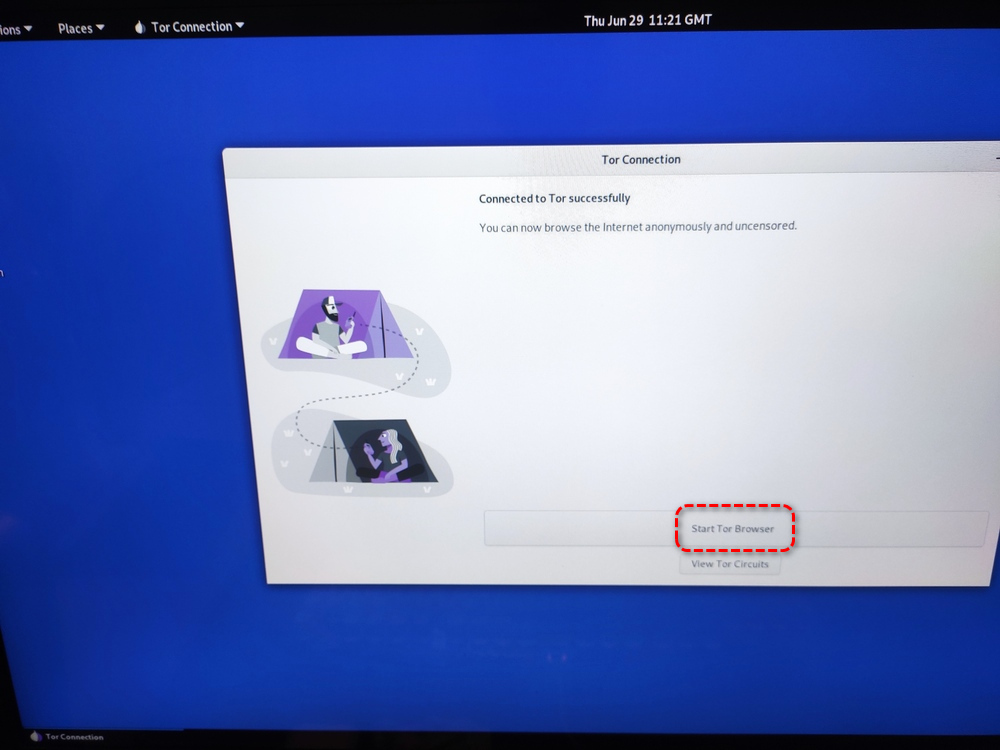

Tails Live Boot가 완료되면 Tor Connection 이후 Start Tor Browser를 눌러서 브라우저를 실행합니다. Tor Browser의 경우 기본적으로 Script 차단 기능이 있습니다. 따라서 피싱 사이트 방문 시 악성 스크립트가 자동으로 실행되는 것도 방어해 줍니다.

브라우저가 실행되면 dnsleaktest를 먼저 해 주세요. 해당 사이트에 접속하면 변경된 IP를 확인할 수 있습니다. standard test 버튼을 눌러서 ISP에 KT, SKT가 아닌 전혀 다른 ISP가 나온다면 정상입니다.

이제 피싱 사이트 주소를 입력하여 피싱 사이트를 탐험해 봅니다. 사이트에서는 절대로 로그인 아이디/비밀번호 등 진짜 정보를 입력하시면 안 됩니다. 입력해 보려면 가짜 정보를 입력해 보세요. 이런 피싱사이트의 경우 아이디/비밀번호 입력폼에 아무 정보를 입력해도 에러 메시지가 나오지 않습니다. 매직 문자열 1818, pingping, Fxxx 뭐 이런 거를 넣어주면.... 흠... 너무 하려나요?

Brave Browser 사용하는 방법

tails 설치가 어려운 경우 Brave Browser, New private window with Tor 메뉴를 사용할 수 있습니다. tails 운영체제의 경우 컴퓨터의 SSD, HDD 등 모두 차단되기 때문에 더욱 안전합니다.

Brave Browser의 경우 Shields 메뉴에서 Block Scripts를 활성화해 주셔야 악성 스크립트들이 자동으로 차단됩니다. 꼭 이 설정을 해주시고 확인해 보세요.

New private window with Tor를 실행하면 자동으로 Tor를 사용하여 인터넷을 사용하게 됩니다. IP가 변경되었는지 dnsleaktest를 먼저 진행하시고 피싱 사이트에 방문하시면 됩니다. (주의! 꼭 Block Scripts 먼저 활성화)

바이러스 토털 검색

VIRUSTOTAL 사이트에 방문하여 URL를 검색하는 방법도 있습니다. 그러나 피싱 사이트가 자신의 정체를 숨기고 추적을 피하기 위해서 리다이렉터 환경을 사용합니다. URL을 바이러스 토털에 검색해도 Clean 결과가 나올 수 있습니다. 이 Clean 결과가 믿고 사이트에 방문하시면 안 됩니다.

바이러스 토털에서 SUMMARY뿐만 아니라 DETAILS, RELATIONS, COMMUNITY까지 잘 확인해 보세요.

DETAILS에 나오는 Passive DNS Replication, Communicating files 등에 악성 sub-domain 및 악성 파일들이 많이 검색되는 경우, 피싱 사이트로 의심할 수 있습니다.

Passive DNS Replication에 나오는 사이트가 그 피싱 사이트와 같은 사이트는 아니지만, 같은 서버에서 여러 개의 악성 사이트들이 존재한다면 높은 확률로 그 사이트 역시 악성 사이트일 가능성이 높습니다.

'Computer' 카테고리의 다른 글

| 다양한 apt update error 해결 방법(apt update errors - solved) (0) | 2024.10.13 |

|---|---|

| 무료 hwp 편집 및 hwp 비밀번호 찾기 (Free hwp editor) (1) | 2024.10.11 |

| Hash값 확인하는 방법 총정리(How to check a file hash) (0) | 2024.10.11 |

| 내비게이션 SD 백업 방법 (How to backup a Navi SD) (0) | 2024.10.09 |

| 한국형 리눅스 하모니카 OS / HamoniKR 6.0 - Taebeak (0) | 2023.06.23 |

| 구글링 수상한 사이트 차단(Block suspicious sites without ublacklist) (0) | 2023.06.23 |

| QR CODE 위험성 및 QR CODE URL 확인 방법(QR CODE DECODE) (0) | 2023.06.21 |

| 휴대폰 해킹 확인 방법(How to check for hacked mobile phone) / IP 확인 방법(4번째 이야기) (1) | 2023.06.07 |

- 간헐적단식

- Windows Pro 암호화

- 전라북도 맛집

- docuprint m115b scanner

- FTP SERVER PORT FORWARDING

- 1일1식

- IP 추적 프로그램

- PDF 가리기

- FREE OFFICE SOFTWARE

- Markdown Editor

- 티스토리챌린지

- pdf 비밀번호 설정

- cc4-202-00000008

- certutil

- PDF 문서 만들기

- 오블완

- cloudflare dns

- iA Writer

- netstat 사용법

- Windows defender application guard

- 무료 오피스 프로그램

- Set Password for PDF

- 무료 동기화 프로그램

- 폴더 암호화

- ftp server

- KEX Error

- 무료 데이터 복구

- Kali Linux 활용법

- Affinity Photo 꿀팁

- 고추농사

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |