티스토리 뷰

무료 포렌식 툴(Free Forensics Tool) - 무료 복구 프로그램(Free data recovery) - Kali Linux 활용법

superroot 2022. 7. 19. 13:38

무료 포렌식 툴 (Free Forensics Tool) - 무료 복구 프로그램 (Free data recovery) - Kali Linux 활용법

모의 해킹에 필수적으로 언급되는 Kali Linux에는 모의 해킹에 필요한 도구뿐만 아니라 다양한 Forensics Tools이 기본적으로 설치되어 있습니다. Kali Linux Menu - 11. Forensics - Forensics Carving Tool에는 데이터 복구에 필요한 다양한 프로그램들이 있는데요, 이 Forensics 메뉴에 Autopsy 프로그램 역시 기본적으로 설치되어 있습니다.(버전은 조금 낮지만...)

Kali Linux가 없더라도 Autopsy 4.19.3의 경우, 무료로 해당 프로그램을 다운로드해 Windows 및 Mac에도 설치 가능합니다. 이 도구로 포렌식 이미지 분석뿐만 아니라 삭제된 데이터 역시 바로 복구할 수 있기 때문에 그 사용법을 설명드리도록 하겠습니다.

데이터 복구 관련 주의사항

요즘 SSD가 대중화되어 대부분의 컴퓨터에서 SSD를 사용하고 있습니다. 중요한 데이터를 실수로 삭제한 경우 급히 데이터 유료 복구 프로그램을 결제하고 복구를 시도하는데요, SSD 경우 유료 프로그램 결제하기 전에 먼저 살펴볼 것이 있습니다.

바로, Trim 기능 활성화 여부입니다.

powershell에 fsutil behavior query DisableDeleteNotify 를 입력해 보세요. 만약 NTFS DisableDeleteNotify = 0 (사용 안 함)으로 나온다면, Trim 기능이 활성화된 상태로, 지운 데이터가 Trim되어 복구가 불가능할 가능성이 매우 높습니다.(SSD)

이런 경우라면 유료 프로그램을 구매하는 것이 큰 의미가 없을 것 같아요.

fsutil behavior query DisableDeleteNotify 1 명령어로 Trim 비활성화 시킬 수 있으며 다시 fsutil behavior query DisableDeleteNotify 0 명령어로 Trim을 활성화 시킬 수 있습니다.

윈도 운영체제의 드라이브 최적화가 이 Trim 기능입니다.

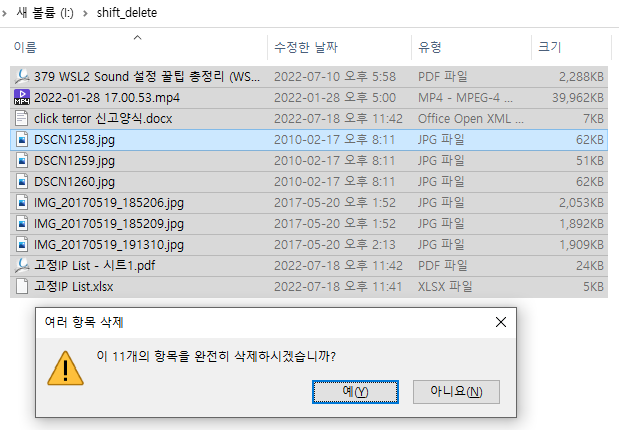

SD Memory(2기가)에 테스트로 폴더 2개를 만들었습니다. 폴더 이름처럼 1개는 그냥 shift + del 키를 눌러서 삭제, 나머지는 Unrecoverable delete 프로그램을 이용해서 삭제했습니다.

jpg, xlsx, docx MS 오피스 파일, pdf, mp4, mp4과 같이 다양한 파일들을 넣고 shift + del 키를 눌러서 삭제했습니다.

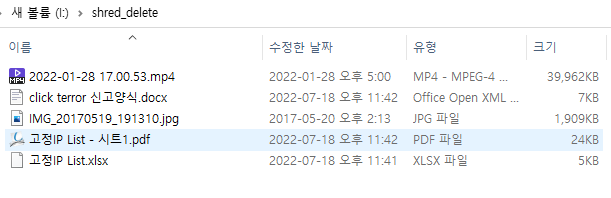

Linux에서는 shred, srm과 같은 명령어를 사용해서 삭제할 수 있지만, 윈도에서는 Revo Uninstaller Pro나 C cleaner에서 제공되는 삭제 도구를 사용해서 복구 불가능하게 삭제할 수 있습니다. Revo Uninstaller Pro 3.1.8 버전이 사용되었습니다.

[Tools] - [Unrecoverable Delete] 프로그램을 선택하고, Add Folder 나 Add Files 선택하여 삭제할 폴더나 파일들 선택하고 "Delete Forever"를 눌러서 삭제를 진행합니다.

"Unrecoverable Delete"의 경우 일반적인 삭제보다 더 많은 시간이 소요됩니다.

Unrecoverable Delete 프로그램을 사용하는 경우, 복구 프로그램을 사용해서 복구해도 파일이 깨진 상태로 나와서 그 내용을 확인할 수 없습니다. 그러나 파일 이름은 그대로 남아있기 때문에 이름까지 삭제하려면 다른 프로그램을 사용하셔야 합니다.

디스크 dd 이미지 만들기 (Kali Linux - Guymager)

Kali Linux iso 이미지를 Rufus를 사용해서 USB에 하나 미리 설치해두세요. 컴퓨터에서 파일이 지워지면 즉시 컴퓨터의 전원을 끄고, Kali Linux가 설치된 USB로 Booting을 합니다.

Kali Linux가 불편하신 분은 윈도에 FTK Imager와 같은 프로그램을 설치해서 사용하시면 됩니다. 단, 운영체제가 설치된 C:\에서 파일을 복구하시려면 C:\에 추가 프로그램을 설치하는 대신 Kali Linux로 부팅해서 사용하는 것이 좋습니다. C:\에 추가 프로그램을 설치하는 경우 FTK 프로그램 설치시 데이터 덮어쓰기로 손상되어 복구가 불가능하게 될 수 있습니다.

C 드라이브가 아닌 다른 드라이브에서 삭제된 경우는 FTK Imager를 C:에 설치하고 진행해도 됩니다.

Kali Linux에는 다양한 dd 이미지를 만드는 프로그램들이 있는데요 GUI Forensics Imaging tool이 있습니다. guymager를 실행하기 위해서 터미널에서 sudo guymager를 입력합니다.

프로그램이 실행되면 컴퓨터에 연결된 장치들이 나오게 됩니다. 장치명, 용량을 잘 확인하고 "마우스 오른쪽 클릭" - Aquire image 메뉴를 클릭합니다.

Expert Witness Format은 포렌식에 사용되는 포맷입니다. 따라서 그냥 Linux dd raw image 메뉴를 사용해서 이미지를 생성하면 됩니다.

어떤 사건 관련하여 법원에 제출되는 법 포렌식 이미지의 경우, 사건번호(Case number), 증거물 번호(Evidence number), 포렌식 Examiner 이름(Examiner) 등 명확하게 입력해야 하지만 우리는 이런 자료가 전혀 불필요하니 그냥 Linux dd raw image를 선택합니다.

Split image files, Split size 2047 MiB와 같이 기본 분할 용량이 설정되어 있어, 이 이상의 용량은 2047 MiB로 분할되어 파일 이름이 000.001과 같이 순차적으로 생성됩니다. 비활성화하면 1개의 단일 파일로 생성됩니다.

Hash calculation은 법 포렌식과 관련이 있는데요, 생성한 image의 Hash(MD5, SHA-1, SHA-256)를 이미지 생성 시 확인하여 추후 위/변조가 있는지 확인할 수 있는 기능이 있습니다. 일반 사용자에게는 큰 의미는 없을 것 같아요. 기본적으로 Calculatre MD5 Hash가 선택되어 있습니다.

dd image가 저장될 디렉토리를 선택하고 Choose를 눌러주시면 됩니다.

Kali Linux - Live booting의 경우 컴퓨터를 종료하면 Kali Linux에 저장된 자료는 모두 날아가게 됩니다. 따라서 dd image는 별도의 HDD 같은 저장 장치에 저장을 해주셔야 합니다.

만약 컴퓨터에 기본 연결된 HDD가 read only로 Kali Linux에 마운트 되는 경우, 별도의 USB 저장 장치를 연결해 보세요. 그 이후에는 컴퓨터에 연결된 HDD도 read & write mode로 마운트 할 수 있습니다.

파일이름 및 저장 경로가 잘 설정되었다면 "Start" 버튼을 눌러서 이미징 작업을 시작합니다.

2기가 생성하는데 2분 40초 걸렸네요. 용량이 더 큰 경우 더 많은 시간이 소요됩니다. 저장 공간이 넉넉한 저장 장치에 dd image를 생성해서 저장해야 합니다. 중간에 용량이 부족하게 되면 시간 낭비를 하게 됩니다.

dd image 생성이 완료되면 State에 "Finished - Verified & ok"가 나오게 되며 Progress에 "100%"를 확인할 수 있습니다.

SD_image.000(dd raw) 이미지가 생성되었습니다.

같이 생성된 info 파일에는 이미지 생성시간, source 장치명, 경로 및 파일명, Hash 값 등이 저장되어 있습니다.

포렌식 이미지 분석 및 데이터 복구 (Autopsy 4.19.3 활용)

Autopsy 4.19.3 윈도 프로그램을 설치하고 생성했던 dd raw 이미지를 불러옵니다.

이미지 이름이 SD_image.000와 같이 생성된 파일은 리눅스에서는 바로 읽을 수 있지만 윈도에서 사용할 때에는 SD_image.dd와 같이 파일의 확장자명을 바꿔주셔야 합니다.

분석할 자료들이 저장될 공간을 Case 단위로 관리하게 됩니다. 적절한 위치를 선택해서 Next를 눌러주세요.

잘 모르는 메뉴가 나오면 그냥 기본 선택값을 그대로 사용하시면 됩니다. 그냥 Next 계속 눌러주세요.

dd rawimage를 분석할 모듈들을 선택하는데요, 기본적으로 선택된 값을 그대로 사용하시면 됩니다. 궁금하시면 살펴보시고 필요 없는 부분은 체크 해제하시면 됩니다.

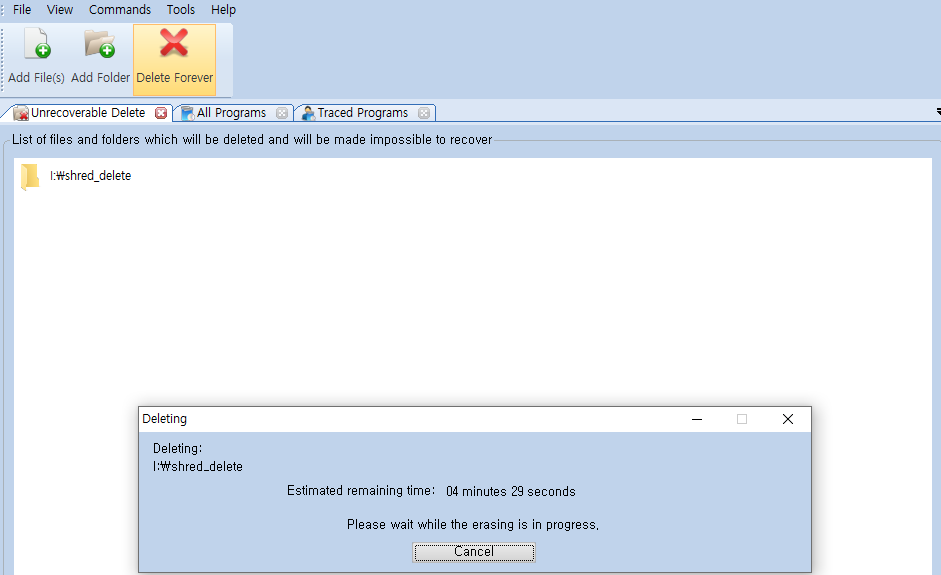

분석이 완료되면 성격이 비슷한 카테고리별로 목록이 생성됩니다. [Deleted Files] 메뉴에서 삭제된 파일을 확인하고 복구도 가능합니다.

shift + del 키로 삭제한 파일의 경우, 파일명이 그대로 나오게 되며 그 파일을 선택하며 사진 내용도 바로 확인할 수 있습니다. shred와 같은 전문적인 프로그램을 사용하는 경우, 파일 이름까지 지워지게 됩니다.

복구가 필요한 파일은 마우스 오른쪽 클릭하여 "Extract File(s)"를 선택하여 복구할 수 있습니다.

정상적으로 잘 복구가 되었습니다.

이번에는 Unrecoverable delete 프로그램을 이용하여 삭제한 파일을 복구해보도록 하겠습니다.

파일 이름은 정상적으로 나옵니다.

하지만 복구한 파일의 내용은 아래와 같이 확인할 수 없게 됩니다. 파일의 내용은 다 삭제된 상태라 복구가 불가능하게 된 것입니다. 내용은 확인 불가능하지만 파일 이름은 계속 노출되는 점이 조금 맘에 들지는 않네요.

'Computer' 카테고리의 다른 글

| Hash값 확인 프로그램 GtkHash (MD5, SHA1, SHA256, CRC32) (0) | 2022.08.12 |

|---|---|

| Kali Linux 활용법 - LUKS 디스크 암호화 사용법 (How to use LUKS encrypted volume) (0) | 2022.08.10 |

| 삼성 노트북 USB 부팅 - SAMSUNG NOTEBOOK USB BOOTING (1) | 2022.07.22 |

| Kali Linux 활용법 - Foremost (무료 데이터 복구) (0) | 2022.07.19 |

| WSL2 Sound 설정 꿀팁 총정리 (WSL2 방화벽 IP Range) (0) | 2022.07.10 |

| msa@communication.microsoft.com 피싱(phishing)인가? 진짜(legit)인가? (0) | 2022.07.03 |

| Facebook, Instagram 피싱 예방법 (0) | 2022.06.27 |

| 메모 & 노트 앱 (Memo & Note ) DB 백업 꿀팁 - 암호화 (0) | 2022.06.19 |

- 무료 동기화 프로그램

- ftp server

- Windows Pro 암호화

- 다이어트

- iA Writer

- KEX Error

- 티스토리챌린지

- pdf 비밀번호 설정

- 장유맛집

- Kali Linux 활용법

- docuprint m115b scanner

- 1일1식

- 무료 데이터 복구

- cc4-202-00000008

- PDF 가리기

- cloudflare dns

- 오블완

- 김해맛집

- FTP SERVER PORT FORWARDING

- Windows defender application guard

- 고추농사

- IP 추적 프로그램

- 간헐적단식

- Markdown Editor

- FREE OFFICE SOFTWARE

- certutil

- netstat 사용법

- PDF 문서 만들기

- 전라북도 맛집

- 폴더 암호화

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |