티스토리 뷰

디도스(DDoS) 협박 사례, 디도스 공격 예방 및 협박 대응 방법

최근 디스코드(Discord) 채팅방, 오픈 채팅방, 게임 거래 중 서로 다툼이 생기면서 누군가 당신의 IP를 알아냈으며 돈을 주지 않으면 디도스(DDoS) 공격을 하겠다며 협박을 하는 경우를 종종 보게 됩니다.

특히 학생들이 이런 협박에 문화상품권을 구매해서 보내주기도 하는데요, 한 번 보내주고 지속적인 협박에 마음고생을 하는 경우도 있었습니다.

이 디도스(DDoS) 공격에 대해서 알아보고, 정말 그 공격이 가능한지 알아보도록 하겠습니다.

공유기 사용 환경에서 디도스 공격(DDoS Attack)

집, 사무실에서는 위와 같이 최소 1개 ~ 2개의 무선공유기에 휴대전화, 태블릿 PC, 컴퓨터를 유/무선으로 연결해서 사용하고 계실 것입니다.

누군가 당신의 IP를 땃다고 하며 협박을 하는 경우, 그 사람이 공격할 수 있는 것은 공유기 뿐입니다.

공유기에 연결된 장비들은 공유기의 DHCP SERVER로부터 사설 IP(Private IP)를 부여받아서 인터넷을 사용하게 되는데요, 외부에서는 이런 사설 IP(Private IP)에 직접적으로 접근할 수 없습니다.

일반적으로 공유기에는 방화벽, NAT, DHCP 기능이 있는데요, 방화벽에서 허용되지 않는 패킷은 자동적으로 막아주고 디도스(DDoS) 공격 역시 차단할 수 있는 옵션을 제공합니다.

이러한 구성으로 인터넷을 사용하는 경우 디도스 협박은 무의미합니다.

공유기 브릿지 모드(Bridged mode) 환경에서의 디도스 공격

NAS 장비를 운용하기 위해서 Twin IP 또는 공유기 브리지 모드(Bridged Mode)를 사용하는 경우는 디도스 공격을 당할 가능성이 있습니다.

브리지 모드는 공유기의 방화벽 기능이 비활성화되며, 단순한 스위치 허브 역할을 하게 됩니다. 따라서 통신사에서 2개의 공인 IP를 부여해 준다면 NAS에 1개의 공인 IP가 부여되고 연결된 컴퓨터에 다른 공인 IP가 부여됩니다.

위와 같은 경우, 각각 기기에 할당된 공인 IP를 통해서 Port scan 및 open 된 port에 대한 공격 가능성이 있습니다.

특히, NAS 관리에 소홀한 이용자의 경우 모든 서비스 Ports를 열어둔 상태로 운영하는 경우가 있는데 디도스 공격뿐만아니라 랜섬웨어 감염 위험성도 높아지게 됩니다.

2중 공유기 사용 환경에서의 디도스 공격

통신사 공유기 이외에 무선 공유기를 추가로 연결하고, 무선 공유기에 각종 기기를 연결해서 사용하는 것은 더욱 안전합니다.

공유기마다 방화벽이 있는데, 2중으로 보호를 하게 되는 것이죠. 해커들이 사용자에게 피싱 메일을 보내서 악성 프로그램 설치를 유도하는 이유가 이런 환경 때문입니다. 즉, 외부에서 내부에 장비를 직접적으로 공격하거나 장악하기가 극히 어렵거든요.

IP 땃다고 협박할 때 알아두면 좋은 상식

공인 IP에는 바뀌지 않는 고정 IP(Static IP)와 유동 IP(Dynamic IP)가 있습니다. 고정 IP는 통신사에서 할당해 준 IP가 바뀌지 않는 것으로 FTP Server, Web Server, RDP, NAS 등을 사용한다면 IP가 바뀌지 않기 때문에 DDNS 설정 없이도 항상 외부에서 고정 IP를 통해서 접속할 수 있습니다.

유동 IP(Dynamic IP)는 통신사 DHCP 서버로부터 부여받은 IP가 DHCP 리스 시간이 만료되면 부여받았던 IP로 유지될 수도 있고, 변동되기도 하는 IP입니다. 이 경우 DDNS와 같은 설정으로 외부에서 고정 IP 대안으로 접속하기도 하는데요.

일반 가정에서 사용하는 IP는 대부분 이 유동 IP(Dynamic IP)라는 점입니다. 그래서 누군가 당신의 IP를 땃다고 협박을 한다면 집 통신사 공유기의 전원을 껏다가 재부팅 해보세요, IP를 꼭 바꾸고 싶다면 통신사에 전화해서 다시 인터넷 신호를 쏴 달라고 이야기하시면 아마 IP가 바뀌게 될 것 입니다.

물론 IP가 노출된다고 다 디도스(DDoS) 공격을 당하는 것이 아니기 때문에 무조건 IP를 바꾸실 필요는 없습니다.

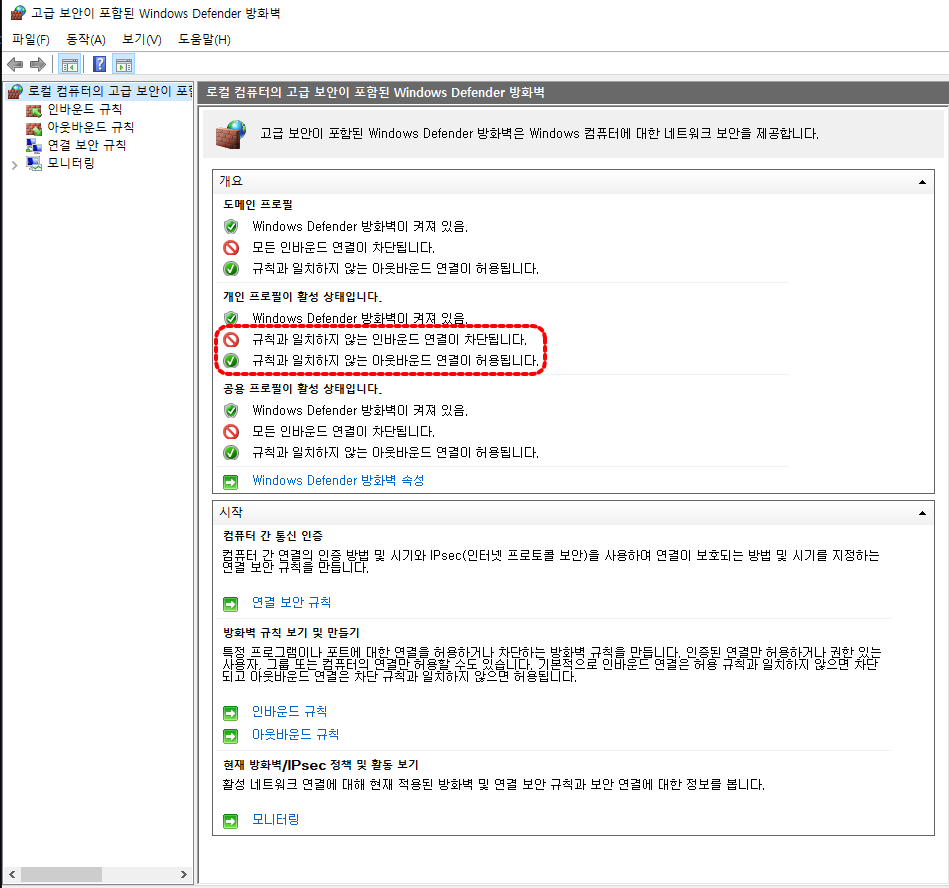

일반적인 방화벽 규칙

방화벽에는 크게 2부분으로 규칙이 설정되어 있습니다.

인바운드 규칙이라고 외부에서 공유기나 장비 내부쪽으로 들어오는 패킷에 대한 규칙입니다. 이 규칙에는 허용된 포트에 대해서만 패킷을 허용하고, 나머지는 모두 차단을 하게 됩니다.

아웃바운드 규칙은 공유기나 장비 내부에서 외부로 나가는 패킷에 대한 규칙입니다. 기본적으로 모두 허용이며, 방화벽에서 설정한 차단 규칙만을 차단하게 됩니다.

인바운드 규칙에 허용된 포트의 패킷은 외부에서 기기 내부로 들어올 수 있다고 말씀 드렸었죠, 이 통로가 되는 것이 ports 라고 합니다.

테스트를 위해 제 노트북의 port scan 및 tcp dump를 해보았습니다.

모든 포트 범위를 검색하여 총 4개의 포트가 열려 있음을 확인할 수 있었습니다.

VMWare를 설치해서 사용하고 있는데 902/tcp - iss-realsecure, 912/tcp - apex-mesh 서비스가 VMWare-authentication Damon으로 나오는군요.

저도 제 노트북에 처음 port scan 해 봐서, 처음에는 뭔가 싶었습니다.

디도스(DDoS) 공격은 주로 서비스 공격에 이용되기 때문에 80번 포트를 기본적인 대상으로 많이 공격하게 됩니다. 그러나 제 노트북에는 80번 포트가 없지요.

80번 포트가 아닌 902번 포트에 모의 디도스 공격을 실행해 보도록 하겠습니다.

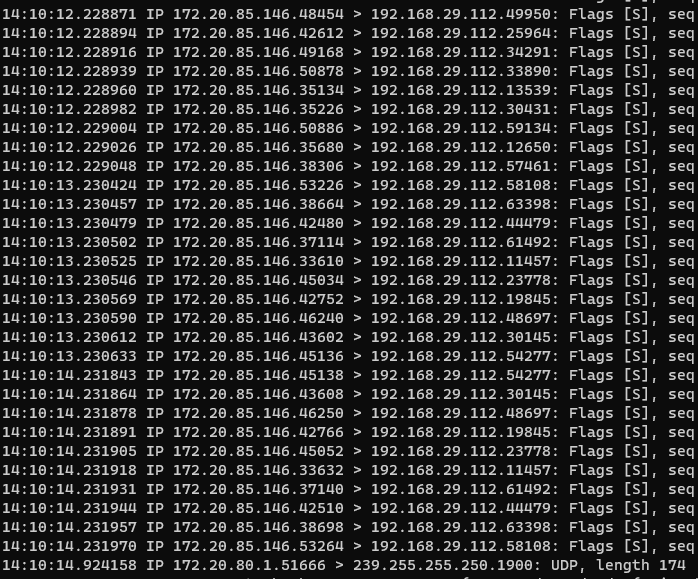

디도스(DDoS) 공격 시 공격자는 SYN packet을 대량으로 발송하게 되는데요, 서버는 3 way handshake 절차에 따라 SYN 패킷을 보낸 기기에게 SYN + ACK를 회신하는데, 최종적으로 서버가 RST + ACK 패킷을 받아 3 way handshake를 종료해야 하는데, 공격자는 계속 SYN만 보내면서 서버의 자원이 고갈되는 상태가 됩니다.

100명을 상담할 수 있는 고객 센터에 어떤 사람이 전화해서 여보세요~ 하고 전화를 합니다. 상담원은 네~ 고객님 요청 사항이 뭔가요? 이러고 답변을 기다리는데, 이 사람이 답변은 안 하고 다른 전화로 또 다른 상담원에게 전화해서 모든 상담원의 전화를 들고 있게 만드는 상황과 유사합니다. (상담원은 회사 내규에 따라 일정 시간 동안 고객의 답변을 기다렸다가 전화를 끊을 수 있는 상황이라고 가정하겠습니다.) 말은 안하고 전화만 해서 100명 상담사 모두 통화 상태로 만들면 진짜 고객은 고객센터 전화가 모두 통화중이라 상담을 못 받겠지요? 이것이 바로 디도스 공격과 매우 유사한 상황입니다.

디도스(DDoS) 공격 중에 패킷을 TCP DUMP를 통해서 살펴보면, Flags [S], 즉 SYN 패킷만 목적지로 보내고 있음을 확인할 수 있습니다.

예시로 보여드린 Source IP는 동일한 IP에서 노트북으로 SYN 패킷을 무차별적으로 보내고 있습니다. 이렇게 동일한 Source IP에서 발송하는 IP는 관리자가 해당 IP를 차단해 버리면 디도스(DDoS) 공격역시 쉽게 차단할 수 있습니다.

물론 아래처럼 패킷을 보내는 Source IP를 램덤으로 바꿔서 디도스 공격을 하는 경우가 대부분이겠지요?

저 Source IP를 모두 차단할 수 없기 때문에 웹 서비스를 제공하는 업체들은 전문적인 방화벽을 사용하게 됩니다.

노트북의 CPU 이용률이 4~15% 정도 다소 올라갔는데요, 디도스(DDoS) 공격의 영향보다는 자체적인 서비스에 의한 자연적인 CPU 이용률 상승으로 보여집니다.

결과적으로 큰 영향은 없었습니다.

취약 서버에 디도스 공격 시연

VMWare에 설치된 취약 서버를 작동시키고 웹 브라우저에서 해당 서버의 웹 페이지에 접속한 모습입니다.

정상적인 서비스가 이용 가능한 상황입니다.

취약 서버에는 아주 다양한 포트들이 열려있는데요, 잭 팟이죠~, 혹시 NAS의 포트를 모두 열어두고 사용하신다면 정말 위험하니, 꼭 사용하는 포트만 열어세요.

80번 포트가 열려있습니다.

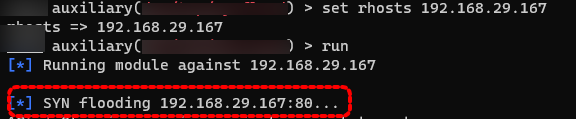

SYN 패킷을 취약 서버 80번 포트로 홍수처럼 보내보겠습니다.

브라우저에서 다시 해당 서버에 접속해 보면 브라우저 좌측 상단에 빙빙 도는 아이콘과 "사이트에 연결할 수 없음"이라는 메시지를 볼 수 있습니다.

바로 이런 것이 디도스 공격(DDoS Attack)입니다.

단순히 누군가 당신의 IP를 땃다고 디도스 공격을 한다며 금품을 요구한다면 그 사람을 차단하시고 그냥 무시하시면 될 것 같습니다.

이런 디도스 협박에 당황하거나 스트레스 받지 마세요~

'Computer' 카테고리의 다른 글

| 계정 잠금 현상 및 무차별 대입(Brute Force) 방지 (0) | 2022.04.16 |

|---|---|

| Windows Home VS Windows Pro ( 윈도 Home VS Pro의 가장 큰 차이점) (0) | 2022.04.07 |

| 한글 자/모음 분리 문제(Mac/Windows 인코딩 관련 한글 자모음 분리 문제 예방) (0) | 2022.04.07 |

| VirtualBox 공유 폴더(Shared folder) 설정 방법 (1) | 2022.04.06 |

| 무료 포렌식 이미지[Free RAW(DD)] 만들기 및 분석 (Guymager & Autopsy) (1) | 2022.03.31 |

| chrome 웹 스토어 리뷰 삭제/수정 방법 (How to remove/modify a comment on chrome web store) (0) | 2022.03.24 |

| Keyring & Primary Password (how to reset keyring) (2) | 2022.03.21 |

| hash 값(md5, sha1, sha256, sha512) 확인 방법 (0) | 2022.03.21 |

- PDF 가리기

- FREE OFFICE SOFTWARE

- IP 추적 프로그램

- 무료 오피스 프로그램

- Set Password for PDF

- Kali Linux 활용법

- certutil

- 고추농사

- PDF 문서 만들기

- 폴더 암호화

- iA Writer

- pdf 비밀번호 설정

- netstat 사용법

- 티스토리챌린지

- 오블완

- 전라북도 맛집

- Affinity Photo 꿀팁

- KEX Error

- Windows Pro 암호화

- 무료 동기화 프로그램

- 간헐적단식

- FTP SERVER PORT FORWARDING

- 1일1식

- ftp server

- Markdown Editor

- docuprint m115b scanner

- Windows defender application guard

- cc4-202-00000008

- 무료 데이터 복구

- cloudflare dns

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |